Bu yazıdaki amacımız herhangi bir saldırı yöntemi ile sisteme transfer edilen bir zararlı dosyayı tespit ve analizidir.

Senaryomuzda saldırgan kurban makinenin FTP servisine Brute Force saldırısı yapmakta ve ardından FTP üzerinden kurban makineye zararlı dosya göndermektedir. İçeriğe gelecek olursak;

1.Ftp Nedir?

2.Ftp Servisine Brute Force Saldırısı Nasıl Yapılır?

3.Ftp Üzerinde Saldırı İşlemleri

4.Yapılan Saldırının Analizi

2.Ftp Servisine Brute Force Saldırısı Nasıl Yapılır?

3.Ftp Üzerinde Saldırı İşlemleri

4.Yapılan Saldırının Analizi

1.Ftp Nedir?

File Transfer Protocol, Abhay Bushan tarafından yazılmış ilk olarak 16 Nisan 1971'de RFC 114 ismiyle piyasaya sürülmüştür. İnternete bağlı iki cihaz arasında dosya transferi yapmaya olanak sağlar.

Varsayılan olarak 21 numaralı portu kullanmaktadır.

2.Ftp Servisine Brute Force Saldırısı Nasıl Yapılır?

Brute Force saldırısı yapmadan önce portun durumunu kontrol edelim.

Kod:

nmap -p 21 <hedef>

Portumuz açık olduğuna göre Brute Force saldırısını gerçekleştirebiliriz.

Kod:

medusa -h <hedef> -U <user_name_wordlist> -P <pass_wordlist> -M ftp -F

Kod:

// -h ile hedef ip adresini belirledik,

// -U ile bir kullanıcı adı wordlisti belirttik,

// -P ile bir parola wordlisti belirttik,

// -M ile hedef saldırı yapacağımız servisin ismini belirttik,

// -F parametresi ile de kullanıcı adı ve parola bulduktan sonra işlemi bitirmesini söyledik.

Şimdi Brute Force saldırısı ile elde ettiğimiz username ve şifre ile ftp servisine bağlanalım ve saldırgan gibi birkaç işlem gerçekleştirelim...

3.Ftp Üzerinde Saldırı İşlemleri

İlk olarak FTP servisine bağlanalım. Bunun için yapacağımız işlem;

Kod:

ftp <hedef_ip>

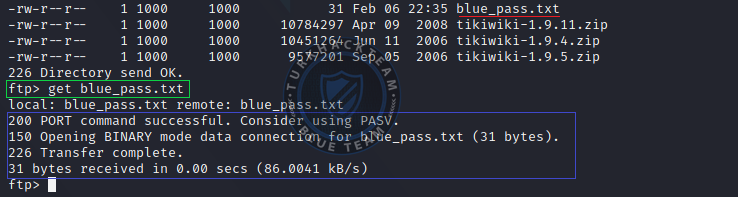

Kutucuk içindeki FTP kodlarının anlamlarına bakacak olursak...

Kod:

220 > Hizmetin gelecek kullanıcılar için hazır olduğunu bildirmekte,

331 > Kullanıcı adının onaylandığını, parolaya ihtiyaç olduğunu belirtmekte,

230 > Oturumun açıldığını belirtmektedir.Hedef FTP servisine bağlandığımıza göre işlemlerimize başlayalım...

Bir saldırgan kafasında davranacak olursak FTP aracılığı ile kurban makineden önemli dosyalar çekilebilir.

FTP server üzerinden bir dosya çekmek istersek kullanacağımız komut;

Kod:

get <hedef_dosya>

Burada blue_pass.txt içerisinde önemli bilgiler içirdiğini farz edelim...

Kutucuk içindeki FTP kodlarının anlamlarına bakacak olursak...

Kod:

150 > Dosya durumu tamam, veri bağlantısını açmak üzere

226 > İstenilen dosya işlemi gerçekleştirildi, veri bağlantısı kapatılıyor.Şimdi bu dosyayı silelim..

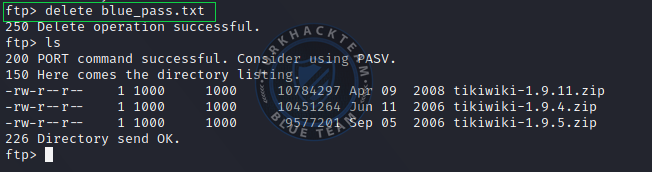

Kod:

delete <hedef_dosya>

blue_pass.txt isimli dosyayı sildik.

Kod:

250 > İstediğimiz dosya işlemi tamamlandı.

200 > Komut tamam.Ardından hedef sisteme zararlı bir dosya göndermek istersek kullanacağım komut;

Kod:

put <hedef_dosya>

ve ardından saldırgan çıkış yaptı. Görüldüğü üzere zararlı dosyayı hedef sisteme gönderdik şimdi alt kısmında bu işlemleri analiz edelim...

4.Yapılan Saldırının Analizi

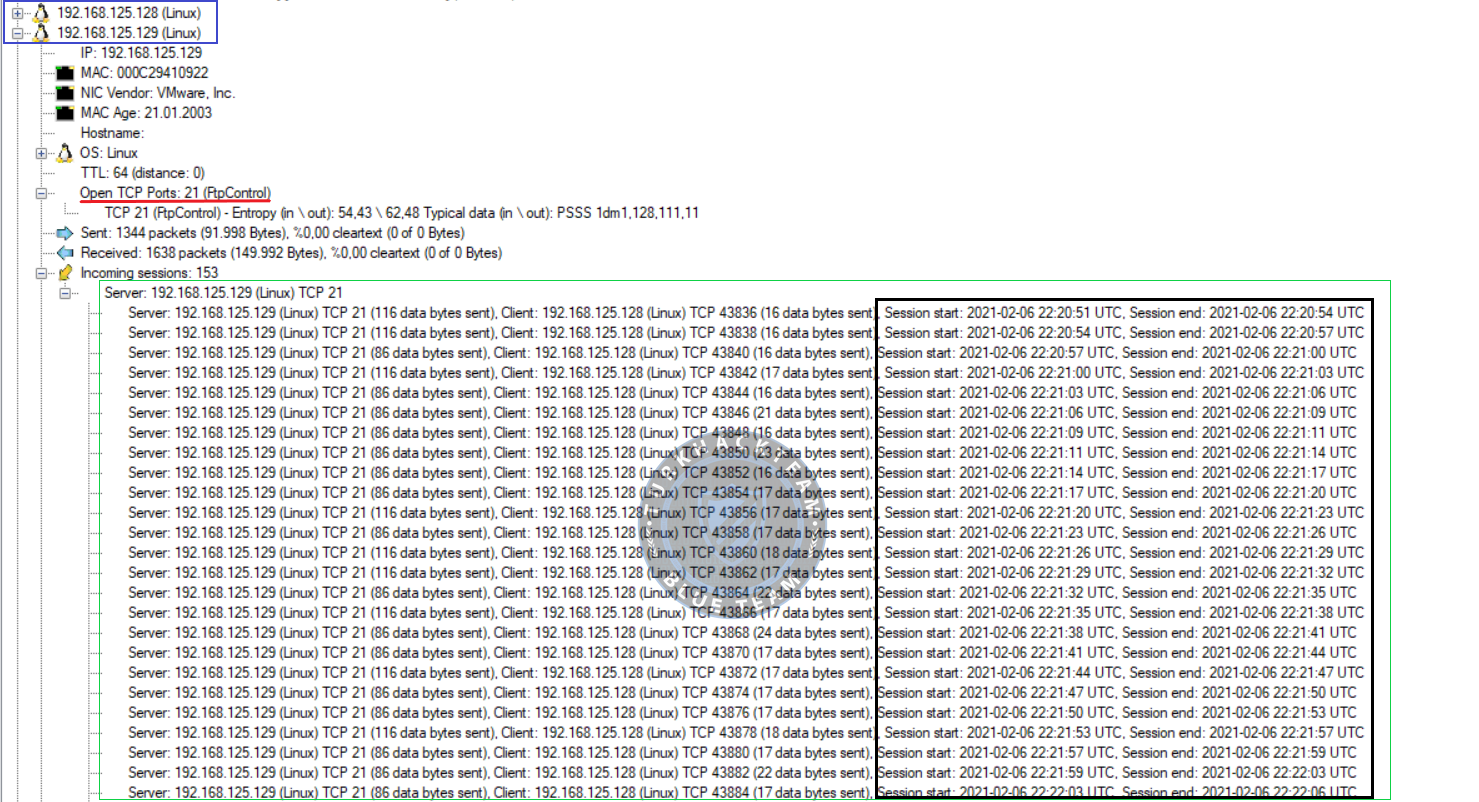

NetworkMiner ile saldırının kaydını incelediğimiz zaman ilk olarak gözümüze çarpan Altı kırmızı çizgili yerde gösterdiğim üzere TCP 21 numaralı portta bir hareketlilik olduğu...

Yeşil alanda paketleri görebiliyoruz. 192.168.125.128 numaralı ip adresinden bir Brute Force saldırısı var diyebiliriz çünkü siyah alanda gösterdiğim üzere 3 saniyede bir istek var bu da bize bir Brute Force saldırısı olduğunu kanıtlıyor.

Ayrıca mavi alanda içerisinde birbiri ile iletişim halinde olan makineleri görebilirsiniz.

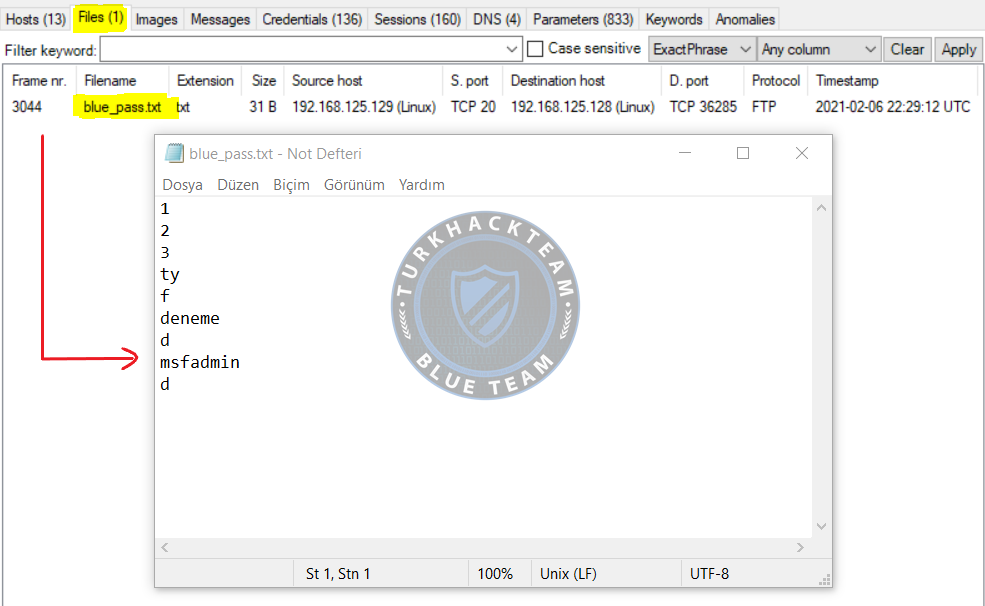

NetworkMiner'da Files bölümüne bakacak olursak burada blue_pass.txt isimli bir dosya içeren bir paket gözümüze çarpıyor. Pakete sağ tık > open file diyelim.

Dosyanın içeriğini görebilmekteyiz. Hatırlarsanız saldırgan blue_pass.txt isimli dosyayı get komutu ile kendi bilgisayarına çekip silmişti. Burada çektiği dosyayı rahatlıkla görebilmekteyiz.

Credentials bölümüne gelince kırmızı alanda denenen usurname ve passwordları rahatlıkla görebilmekteyiz.

en son password ve username bulunmuş ve saldırı sonlandırılmış.

Ayrıca Parameters bölümünde birçok parametre ile filtreleme yapılabilir. Buruda 220 numaralı FTP kodunu filtrelersek;

Görüldüğü üzere çok fazla 220 kodu dönmüş paket var. Bilindiği üzere ftp servisine bağlanılmak istediğimizde giriş bölümünde 220 kodu yani hizmetin gelecek kullanıcılar için hazır olduğunu bildirmekteydi. Çok fazla sayıda bu servise giriş isteğinde bulunulmuş sonucu çıkartılabilir. Bu da Brute Force için güçlü bir kanıttır.

FTP servisine bir saldırı olduğunu biliyoruz. Kurban bilgisayarın log kayıtlarını incelemek istersek;

Kod:

cd /var/log/proftpd/ && tail -10 proftpd.log

Kod:

cd /var/log/proftpd/ // ftp loglarının bulunduğu konuma gittik.

tail -10 proftpd.log // burada ise tail komutuyla son 10 işlemi listeledik.

Kırmızı alanda görüldüğü üzere 192.168.125.128 numaralı ip tarafından ftp oturumu açılmış ve kapatılmış.

Wireshark aracı ile incelemeler yapacak olursak..

FTP kodları üzerinden filtrelemeler yapılabilir.

Örneğin başarılı girişler bulunup incelenebilir.

Kod:

ftp.response.code == 230

Follow > Tcp Stream yaparsak detayları görebiliriz.

başarısız girişleri incelersek;

Kod:

ftp.response.code == 530

Başarılı olan dosya işlemleri filtrelemek istersek;

Kod:

ftp.response.code == 226

Paketlerden birine Follow > Tcp Stream der isek daha fazla detaya ulaşabiliriz.

Son olarak içerisinde data olan paketleri inceleyelim. Bunun için ;

Kod:

ftp-data

Direkt olarak kırmızı alan dikkatimizi çekiyor. Burada bir STOR yani uzak ana bilgisayarda bir dosya saklama, yükleme işlemi dikkatimizi çekiyor. Yüklenen dosyanın adı meterpreter.py bunu detaylı olarak inceleyeceğiz.

Yeşil alanda ise bir RETR yani uzaktan bir bilgisayardan dosya çekme işlemi görüyoruz dosyanın ismi blue_pass.txt bunu zaten NetworkMiner'da içeriğini görüntülemiştik.

Mavi alanda ise LIST adında anlaşabileceği üzere listeleme işlemi yapılmış ve bize veri dönmüş.

Kırmızı alandaki bir paketi incelemeye alacak olursak;

Follow > Tcp Stream der isek zararlının kodlarını rahatlıkla görebiliriz.

zararlı tespit edilen paketin detaylarındaki FTP Data kısmına sağ tık > Export Packet Bytes.. diyelim.

Dosyayı buradaki gibi .py uzantılı şekilde kayıt edersek dosyayı dışa aktarmış oluruz.

Dışa aktardığımız dosyayı burada 'Ranger detaylı bir şekilde incelemiştir.

Selam ve Sevgilerle...

Son düzenleme: