Karanlık Ağ (Dark Web): Bir Suç Ağı - 1

Özet

İnternet, günlük yaşamımızda önemli bir rol oynamaktadır. Karanlık Web, gizli bilgileri depolamak ve erişmek için yaygın olarak kullanılan, izlenemeyen gizli bir İnternet katmanı gibidir. Ancak, bu platformun suç ve yasadışı faaliyetleri gizli bir şekilde yürütmek için kötüye kullanıldığını bildiren bir dizi olay var. Bu yazıda, karanlık ağa ve karanlık ağa erişmek için kullanılan çeşitli tarayıcılara genel bir bakış sunulmuştur. Farklı saldırı türlerine, istismarlara ve kötü amaçlı yazılımlara genel bir bakış da önceden sunulmuştur.

1. Giriş

Teknolojinin ilerlemesi ile, dijital saldırılar farklı bir boyuta geçti. En büyük değişiklik anlık iletişim şeklinde gerçekleşti. İnternet bağlantınız olduğu sürece herkesle konuşabilirsiniz. Asıl endişe, internetin gizlilik ve anonimlik gibi faktörler göz önünde bulundurularak tasarlanmamış olmasıdır.

Böylece her şey izlenebilir. Ancak bazı insanlar mahremiyetlerinden çok endişe duyuyordu.

Soğan (Onion) yönlendirme tekniğini kullanan bir ağ Karanlık Ağ(Dark Web) olarak sınıflandırılır.

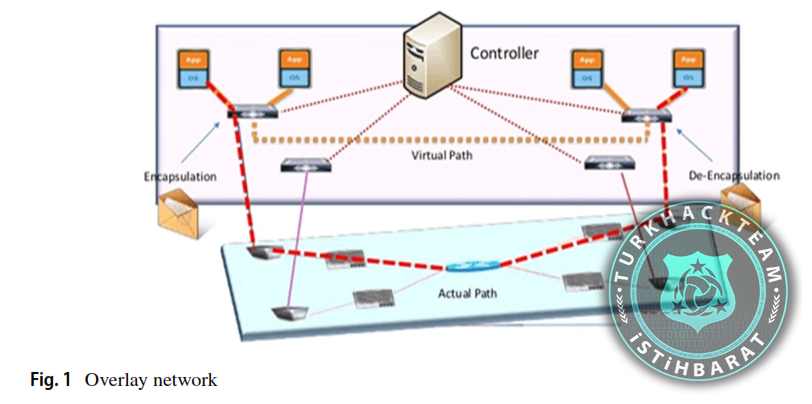

Şekil. 1 Bindirme ağı (Alıntıdır.)

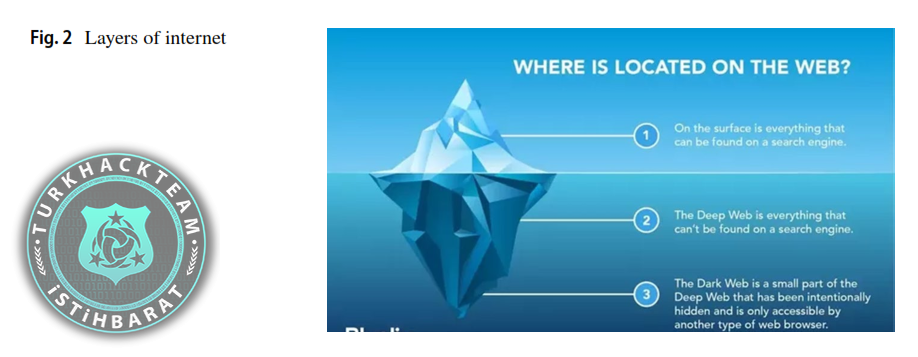

Şekil. 2 Kat internet (Alıntıdır.)

2. İnternetin Yapısı

World Wide Web (www), Şekildeki gibi Yüzey Web, Derin Web ve Karanlık Web olmak üzere üç bölümden oluşur.

3. Karanlık Ağın Öğeleri

Karanlık Ağı geliştirmek için kullanılan bir dizi protokol ve araç vardır. Karanlık Ağın temel bileşenleri, karanlık ağa erişmek için tarayıcılar, verileri şifrelemek için şifreleme tekniği, Verileri iletmek için Sanal Özel Ağlar ve yönlendirme algoritmasıdır. Karanlık ağa erişmek için isimsiz (anonymous) kalmak çok zor.

Tarayıcı, anonim kalmak için yeterli değildir, aynı zamanda iyi bir Sanal Özel Ağ (VPN) kullanmanız gerekir.

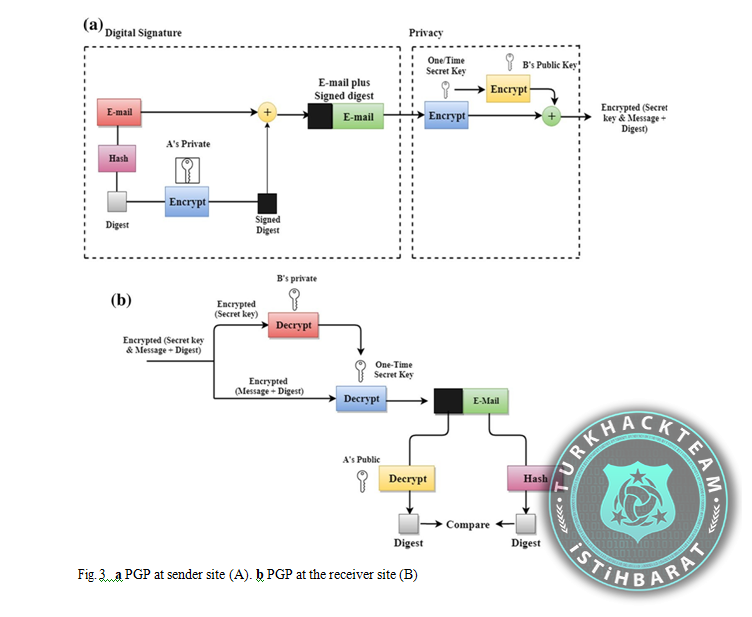

Şifreleme, Karanlık Ağda kullanılan önemli bir özelliktir. TOR browser tarafından birden çok karmaşık şifreleme katmanı kullanılır ve kimliğinizi korumak için rastgele yönlendirme kullanılır. Karanlık ağdaysanız ve merkezi bir iletişim sistemi kullanmak istemiyorsanız, bu veriler üçüncü taraflarca kullanılabilir. Anonimlik çoğu durumda bu sorunu çözer. Ancak, üçüncü taraf gönderdiğiniz veya aldığınız mesajları hala okuyabiliyorsa, sorun hala devam ediyor. Daha sonra Pretty Good Privacy (PGP) olarak bilinen şifreleme tekniği devreye girer. Her türlü hassas bilgiyi veya iletişimi koruyan güçlü bir şifreleme teknolojisidir.

Bütünlük, kimlik doğrulama, gizlilik ve reddedilememe gibi güvenlik yönlerini sağlamak üzere tasarlanmıştır.

PGP temel olarak asimetrik şifrelemeye dayanır ( ASİMETRİK ALGORİTMALAR ). PGP kimlik doğrulama amacıyla da kullanılabilir.

Kullanımı kolaydır. Gizlilik şu şekilde sağlanır:

Şekil. 3 gönderen sitesinde (A) bir PGP. alıcı yerinde b PGP (B) (Alıntıdır.)

Simetrik blok şifrelemeyi kullanma, dijital imzalar kimlik doğrulama mekanizmasını sağlar. Radix-64 kodlama şemasını kullanarak sıkıştırma sağlar.

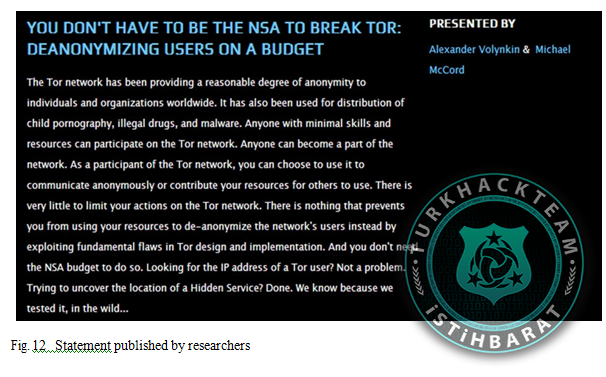

Karanlık Web'e erişmek için geliştirilmiş çok sayıda tarayıcı vardır. Karanlık Web için en yaygın kullanılan tarayıcı Soğan Yönlendirmedir(TOR). 1990'lı yıllarda Amerika Birleşik Devletleri Deniz Araştırma Laboratuvarı'nda Paul Syverson, Michael G. Reed ve David Gold-Schlag tarafından geliştirilmiştir.

Tor'un alfa sürümü 20 Eylül 2002'de piyasaya sürüldü.

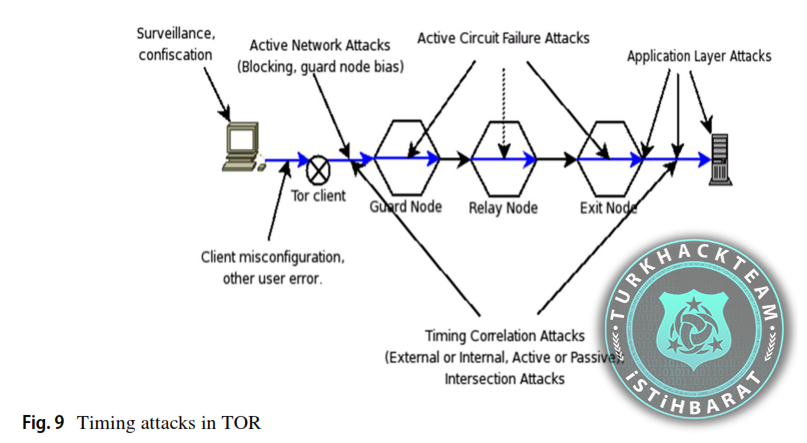

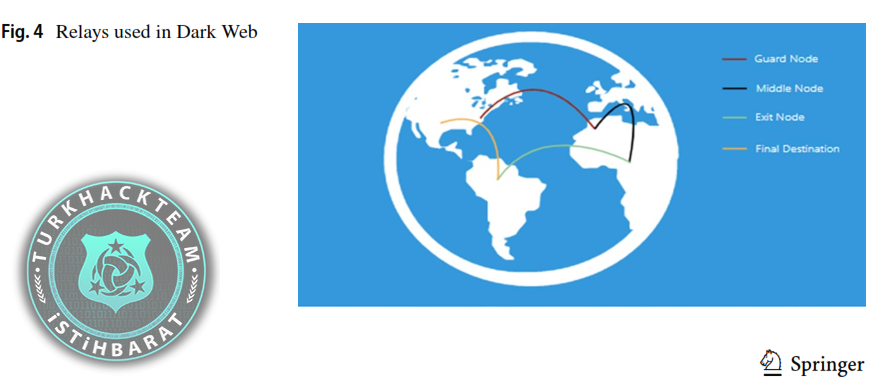

Bu yöntemde, kullanıcının verileri önce şifrelenir ve daha sonra veriler ağda bulunan çeşitli röleler (ara işlemciler) aracılığıyla aktarılır.

Böylece çok katmanlı şifreleme tabanlı bir ağ oluşturur.

Varsayılan olarak, Tor'un aşağıda tartışıldığı gibi bağlantıları paylaştığı üç röle vardır:

1. Koruyucu ve Orta Röle: Koruyucu ve orta röle, aşağıda gösterildiği gibi çıkışsız röleler olarak da bilinir. TOR Devresinin yapımında yardımcı olan temel bir röledir. Orta rölesi, ne koruma rölesi ne de çıkış rölesi olarak işlev görmez, ancak ikisi arasında ikinci düğüm görevi görür. Koruma rölesi hızlı ve kararlı olmalıdır. Başlangıçta, TOR Devresine bağlanmaya çalışan istemcinin veya kullanıcının gerçek IP adresi görülebilir. Şu anda mevcut olan koruma rölelerinin ve detaylarının görülebileceği web siteleri var.

2. Çıkış Rölesi: TOR Devresindeki son röledir. Trafiği hedefine gönderen röledir. İstemciler, Çıkış aktarıcısının IP adresini yalnızca orijinal IP adresleri yerine göreceklerdir.

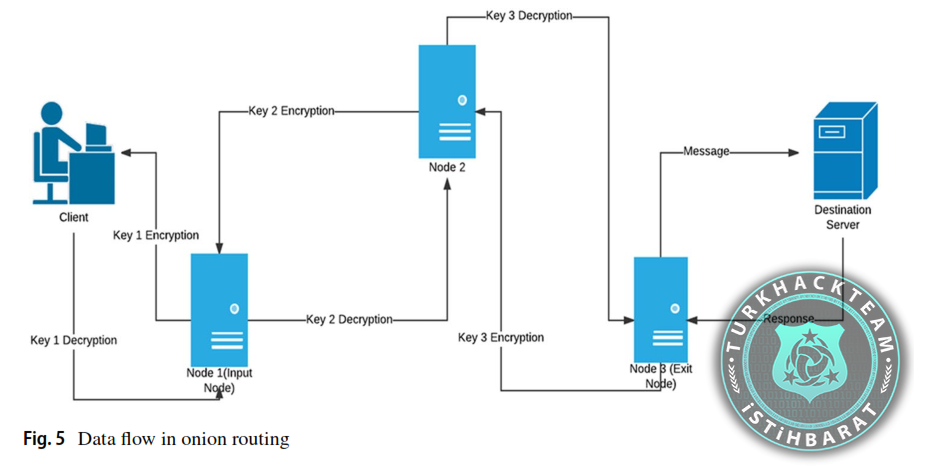

Her düğümün yalnızca öncülü ve soyundan gelenler hakkında bilgileri vardır (Şekil. 5).

3. Köprü: Daha önce tartışıldığı gibi, TOR kullanıcıları yalnızca relay'in IP adresleriyle ilgilenecektir. Ancak yine de TOR, genel TOR düğümlerinin IP adreslerini kara listeye alarak hükümetler veya ISS'ler tarafından engellenebilir. Köprüler nispeten düşük risklidir ve ayrıca çalışması için düşük bant genişliği gerektirir.

3.1 Tarayıcılar: Karanlık Ağa Erişmenin Bir Yolu

Tarayıcı, Karanlık Ağa erişmenin bir yolu olarak işlev görür. Tablo 1, avantajları ve dezavantajları ile birlikte Karanlık Ağa erişmek için çeşitli tarayıcı türlerini sunmaktadır.

Şekil. 4 Karanlık Ağda kullanılan Röle (Alıntıdır.)

Şekil. 5 Soğan yönlendirmede veri akışı (Alıntıdır.)

3.2 Karanlık Web'de Anonimlik ve Gizlilik için Kullanılan Yöntemler

Anonimlik ve Gizlilik, Karanlık Ağın tamamen dayandığı temel faktörlerdir. Anonimlik ve gizliliği korumak için, aşağıda tartışıldığı gibi kullanılan birkaç teknik vardır:

(i) Vekil: Taleplerin istemcilerden toplandığı ve daha sonra talep sahipleri adına hedefe yönelik olarak yönlendirildiği bir hizmettir. Yanıtları aldıktan sonra proxy bilgileri istek sahibine geri gönderir. Gönderen ve alıcı arasında bir ara madde görevi görür. Filtreleme ve atlama için, bu tür İnternet filtreleme proxy'leri kullanılabilir.

(ii) Tünel / Sanal Özel Ağlar: VPN, ağ tünellemesi için en yaygın çözümdür. Sanal özel ağa ait çeşitli varlıklar arasında bilgi alışverişi için karşılıklı bağlantı sağlayan özel bir ağdır. Bazen VPN'ler şirketin intranet kaynaklarına erişmek için kullanılır. Bu, internet sansürünü atlamanın başka bir yoludur.

VPN, İnternet Protokolü Güvenliği veya Güvenli iletişim sağlayan Güvenli Yuva Katmanını kullandığı için Proxy'den daha faydalıdır.

(iii) Etki Alanı Adı Sistemine Dayalı atlama: DNS, etki alanı adlarının IP adreslerine çevrilmesinin gerçekleştiği bir mekanizmadır. DNS kullanarak internet kaynaklarına erişmek daha kolaydır. Bir web sitesini ziyaret etmek için yalnızca web sitesinin adresini bilmemiz gerekir;

DNS tarafından söz konusu etki alanı adının IP adresini çözme ve isteği sunucuya iletme gibi işlenir. Sansür uygulamak için başka bir seçenek.

(iv) Soğan Yönlendirme: Çıkış düğümüne aktarım sırasında içeriğin şifrelenmesini sağlayan bir ağ mekanizmasıdır. Aynı zamanda tüm süreç boyunca kiminle iletişim kurduğunu da gizler. Anonim bağlantılar sağlar. Daha önce tartışıldığı gibi diğer yöntemlerden farklıdır. Bağlantı, Soğan olarak bilinen şifreli bir zincir boyunca Kaynak A'dan hedef B'ye uzun bir yol alır.

TOR browser

Artıları:

ı. Web sitelerine ve sunuculara anonimlik sağlar.

ıı. Gizliliğinizi korur.

ııı. Kullanıcılar IP adreslerini gizler.

ııı. Tümünü destekler. Başka hiçbir tarayıcı tarafından erişilemeyen soğan web siteleri.

ıv. Verileri farklı geçiş sunucularından geçirerek güvenlik sağlar.

v. Kullanıcının internet etkinliği izlenemez.

Eksileri:

i. Veriler çok sayıda sunucudan geçerken tarayıcınızı yavaşlatır.

ii. Trafik izlemeye karşı koruma sağlamaya çalışmaz.

ııı. Çıkış düğümlerinde güvenlik çok düşük.

ıv. Uçtan uca şifreleme sağlayamaz.

v. Kimliğimizi veya diğer bilgilerimizi bir yerde açığa çıkarabildikleri için Bit Torrent veya diğer torrentlerle çalışması uygun değildir.

vi. Düşük gecikme süresi de bir faktördür.

Özellikler:

i. İnternet trafiğini yönlendirmek için bindirme ağı kullanılır.

ii. Erişim ücretsizdir.

iii. Açık kaynaklı bir yazılım

Routing Protokolü:

İ . Soğan yönlendirmesidir

Freenet:

Artıları:

i. Eklenen veriler çok sayıda ana bilgisayar üzerinden iletilir.

ii. Her düğüm indirme hızına katkıda bulunur.

ııı. Bit Torrent ile daha iyi performans göstermesi takdir edilmektedir

ıv. Tarayıcınızın hızının yavaşlamasına izin vermez.

v. Büyük dosyaların hızlı indirilmesine izin verir.

Eksileri:

i. Freenet'in yüksek gecikmesi, kullanıcının gerçek zamanlı oyun oynamak gibi yüksek hesaplama etkinlikleri yapmasına izin vermez.

ii. İlgili tarafların kötü kullanımı.

ııı. Sabit depolama boyutu yoktur, bu nedenle dosyanın kalıcı olarak saklanmasını garanti etmez.

ıv. Kendi eşler arası arama sistemine sahip değildir.

Özellikleri:

i. Peer to peer platformu.

Routing protokolü:

i. Verileri saklamak ve sunmak için merkezi olmayan dağıtılmış veri depolarını kullanır.

Whonix

Artıları:

i. Soğan hizmetlerine erişim güvenlidir.

ıı. Yazılım esnekliği de vardır.

ııı. Konum ve IP adresi tespitine karşı koruma sağlar.

ıv. Ayrıca tüm uygulamaların otomatik olarak yönlendirilmesini sağlar.

Eksileri:

i. TOR’la kıyaslandığında kurulması zor.

ıı. Çok fazla bakım gereklidir.

ııı. Sıkı donanım gereksinimleri vardır.

ıv. Sanal makineler ve yedek donanım gerektirir.

v. Güncelleme işlemi TOR proxy'sinin yavaşlamasına neden olur

Özellikleri:

i. Kullanıcı gizliliği sağlar.

ıı. İzolasyon yoluyla güvenlik sağlar.

ııı. Protokol sızıntısı ve parmak izi koruması sağlar.

ıv. Ayrıca IRC, sohbet ve e-postalar vb.

Routing protokolü:

İki sanal makineden (iş istasyonu ve TOR ağ geçidi) oluşur anonimlik sağlar. Phantom protokolü kullanmaktadır.

I2P (Invisible Internet Project)

Artıları:

i. Ağın kendisi kesinlikle mesaj tabanlı.

ii. Kriptografik tanımlayıcılar nedeniyle gönderenin ve alıcının IP adreslerini üçüncü tarafa açıklamasına gerek yoktur.

ııı. Zamanlama saldırılarını zorlaştırır.

ıv. Sarımsak yönlendirmesine dayanır ve bu mesajların Soğan yönlendirme mesajlarına kıyasla deşifre edilmesi daha zordur.

v. Dosya paylaşımı daha verimlidir.

Eksileri:

i. En iyisi sadece Linux'ta çalışır oysa Mac ve Windows kolayca izlenir.

ıı. Güvenilirlik ve uygulama sorunları vardır.

iii. İçeriğe erişmek için diğer anonim tarayıcılar söz konusu olduğunda, kullanıcının içeriğe doğrudan erişebileceği yerlerde kullanıcı oturum açmış olmalıdır.

Özellikleri:

i. Güvenli iç kısımlara odaklanır kullanıcılar arasındaki bağlantılar.

ıı. Mesaj ve e-posta gönderirken anonimlik sağlayan I2P Bote gibi mesajlaşma hizmetleri sağlar.

ııı. İnternet Rölesini Sohbet (IRC) uygulaması sunar.

ıv. ı2p'yi kurmak kolaydır.

Routing Protokolü:

Sarımsak Yönlendirme

TAİLS (Amnezik Incognito Live System)

Artıları:

i. Com'da iz bırakmaz şu anda kullanıcı tarafından kullanılan puter.

ii. Postaları, mesajları ve dosyaları şifrelemek için şifreleme araçlarını kullanır.

ııı. It yüklü olması gerekmez

Eksileri:

i. It sadece ×86 destekler ve ×86_64 mimarileri.

ıı. Ele geçirilmiş donanıma karşı koruma sağlamaz.

iii. Ürün yazılımı saldırılarına karşı koruma sağlamaz.

Özellikleri:

i. Sanal Kutu altında çalıştırılabilir sanal konuk olarak.

ıı. USB sürümleri otomatik olarak günceller.

ııı. Özelleştirme kolaydır.

ıv. Çok dilli destek portu sağlar.

Routing Protokolü:

Debian Linux

Alt grafik işletim sistemi (OS)

Artıları:

i. İşletim sisteminin saldırı yüzeyini azaltmak için tasarlanmıştır.

ıı. Kullanım kılavuzu yapılandırmalarını ortadan kaldırır.

Eksileri:

i. Masaüstü dosyalarını içeren kötü amaçlı kod çalıştırmak kolaydır.

ıı. Kötü amaçlı yazılım, Alt grafik işletim sisteminin güvenlik duvarını da atlayabilir.

iii. Dosya sisteminin şifrelenmesi kurulum işlemi için zorunludur.

Özellikleri:

i. Yalnızca Tor'un yerleşik proxy'si üzerinden bağlanmak için uygulama proxy ayarlarını yapılandırmanız gerekir.

ıı. Soğuk önyükleme saldırılarına karşı dayanıklıdır.

Routing Protokolü:

Debian Linux

Bu görevi 3 düğüm / sunucu / yönlendirici aracılığıyla yapar, böylece hiç kimse bu sunucuyla konuşmayı izleyemez.

* Şifrelenmiş mesaj Düğüm 1'e gönderilir.

* Düğüm 1, Düğüm 2 ve anahtar1 adresini içerir. Mesajı kullanarak şifresini çözer. Anahtar1 ve sonra Düğüm 2'ye geçirir.

* Düğüm 2, Anahtar2'yi içerir ve girişin adresini ve çıkış düğümünü içerir. Key2 kullanarak iletinin şifresini çözer ve çıkış düğümüne geçirir.

* Çıkış düğümü olan düğüm 3, YouTube için bir GET isteği bulur ve hedef sunucusuna gönderir.

* Sunucu, istenen web sayfasının isteğini yanıt olarak yerine getirir.

* Ve tüm süreç, belirli bir anahtar kullanılarak şifreleme katmanı ile ters yönde gerçekleşir.

* Sonunda müşteriye ulaşır.

3.3 Suçlar

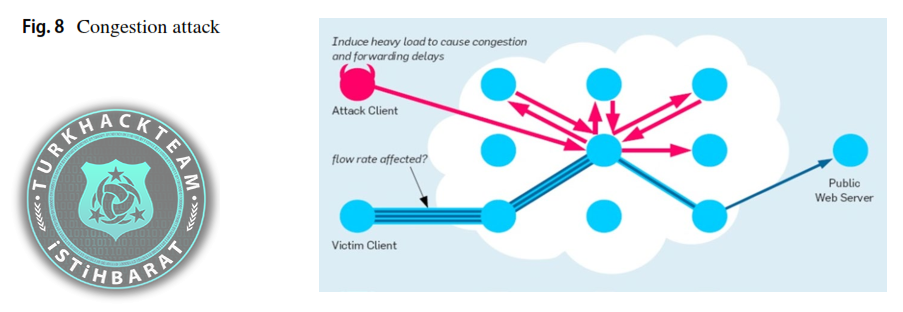

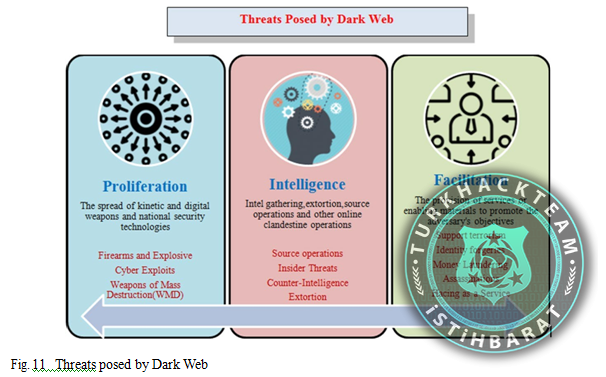

Karanlık Ağ, anonimlik sağladığı ve suç dünyasına açılan bir kapı görevi gördüğü için suç saldırılarının merkezidir.

Aşağıda, Karanlık Ağ üzerinden meydana gelen önde gelen suçlardan bazıları yer almaktadır:

(İ) Uyuşturucu kaçakçılığıKaranlık Ağ, anonimlik sağladığı ve suç dünyasına açılan bir kapı görevi gördüğü için suç saldırılarının merkezidir.

Aşağıda, Karanlık Ağ üzerinden meydana gelen önde gelen suçlardan bazıları yer almaktadır:

(İİ) İnsan ticareti

(İİİ) Bilgi sızıntısı

(İV) Çocuk Pornografisi

(V) Vekalet

(Vİ) Dolandırıcılık

(Vİİ) Bitcoin dolandırıcılığı

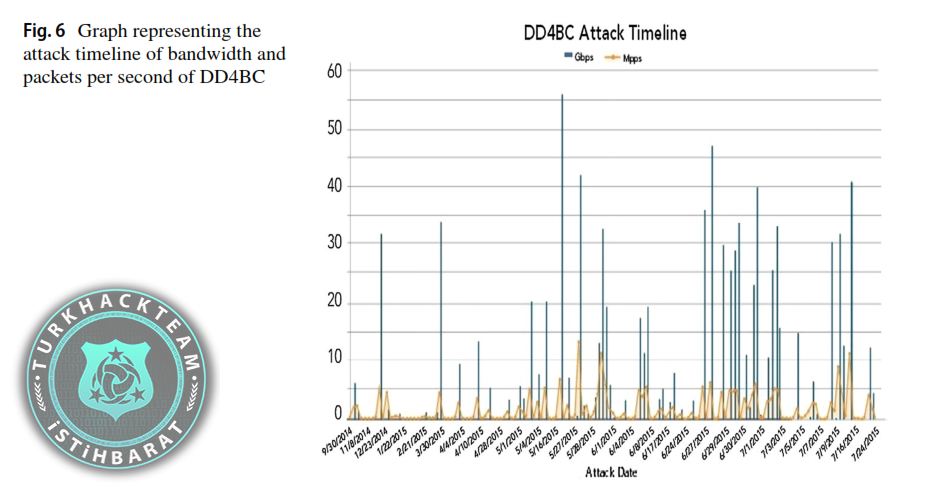

Şekil 6. DD4BC'NİN saniyede bant genişliği ve paketlerinin saldırı zaman çizelgesini temsil eden (Alıntıdır.)

(İX) Soğan klonlaması

(X) Kiralık katiller

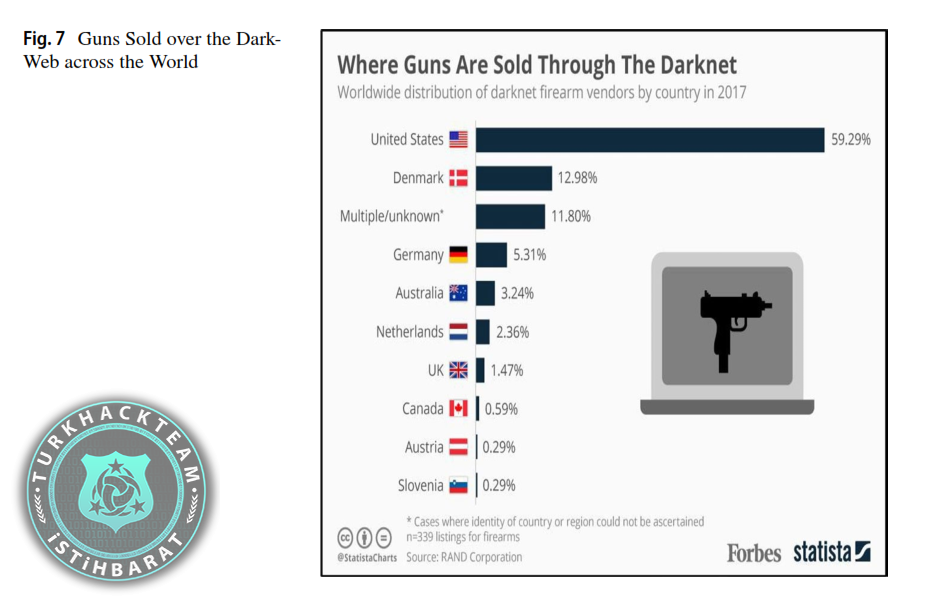

Şekil7. Dünya çapında Dark-Web üzerinden Satılan 7 Silah (Alıntıdır.)

(Xİİ) İntikam pornosu

Saygı ve sevgilerimle,

Zoptik

Son düzenleme: