Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Karanlık Ağ (Dark Web) - (1 - 2)

- Konbuyu başlatan 'Halaskâr

- Başlangıç tarihi

Güzel konu.

Elinize sağlık hocam* Güçlü Yönlendirici Giriş Kimlik Bilgileri: Varsayılan yönlendirici girişini ve Wi-Fi şifresini değiştirmek önemlidir. Saldırgan, yönlendiricinin oturum açma kimlik bilgilerini bulabilir ve DNS sunucusunu kötü amaçlı sunucu olarak değiştirebilir.

KARANLIK AĞ (Dark Web) -2

3.3 Siber Saldırılar ve Savunma Mekanizmaları ( SALDIRI TÜRLERİ )

DarkWeb üzerinden başlatılabilen bir dizi siber saldırı var. Karanlık Ağın en büyük dezavantajı,

saldırganın güven düzeyini yükselten ve hedeflenen kurbana kolayca saldırabilen anonimliğidir.

(i) Korelasyon saldırıları

Bu uçtan uca pasif bir saldırıdır. Bu tür saldırılarda saldırgan, TOR ağındaki ilk ve son yönlendiriciyi kontrol eder ve tor'un anonimliğini bozmak için bu yönlendiriciler üzerindeki akışları ilişkilendirmek için zamanlama ve veri özelliklerini kullanır. Geçmişte, korelasyon saldırısının yardımıyla birçok devlet kurumu birçok kullanıcının anonimliğini yok edebildi. Bu tür bir saldırıyı önlemek için alternatif bir yöntem yoktur, çünkü oldukça karmaşık bir matematiksel yöntemdir. Bu tür saldırılar sadece yazılımlar için değil, kullanıcılara karşı da kullanılıyor. Örneğin, bir karanlık piyasa yöneticisi, yaşı, önceki suç faaliyetleri vb. Gibi ayrıntılarını siteye yazar.

Bu, ajansların tüm şüphelilerin internet faaliyetlerini izlemelerine ve yönetici çevrimiçi olduğunda hangisinin TOR ağına bağlandığını görmeye çalışmasına yardımcı olacaktır.

Bu tür bir saldırı için kullanılabilen tek savunma mekanizması, bu saldırıdan kurtulmak için güvenilir VPN'in seçilmesidir.

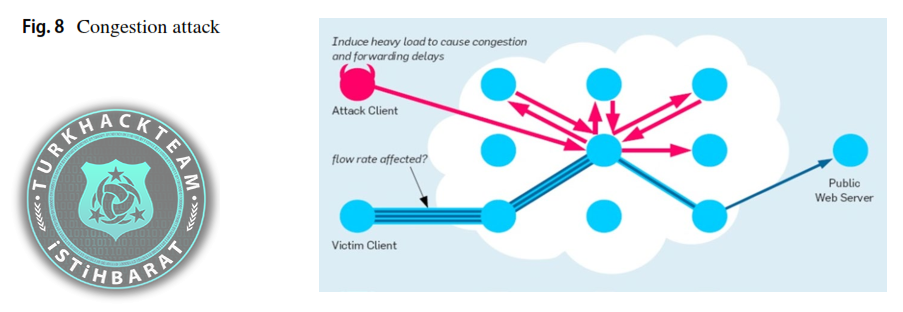

(ii) Tıkanıklık saldırıları

Tıkanıklık (Congestion) saldırısı sadece iki düğüm arasındaki bağlantıyı izlemekle kalmaz, aynı zamanda aralarındaki yolu da oluşturur. Hedef yoldaki düğümlerden biri saldırgan tarafından engellenirse, kurbanın bağlantı hızı değişmelidir. Bu uçtan uca aktif bir saldırıdır. 2005 Yılında Murdoch ve Danezis, bir TOR devresinde yer alan tüm yönlendiricileri, tıkanma saldırısı ve zamanlama analizini birlikte kullanarak ortaya çıkarabilecekleri Tor'a yapılan bir saldırıyı anlattılar. Tıkanıklık saldırısı, Şekilde gösterildiği gibi farklı bant genişliklerine sahip yönlendiricilerde de çalışır. Bu saldırı çıkış yönlendiricisi çalışırken etkilidir ve yalnızca tek bir düğüm bulmamız gerekir. Ayrıca, düşük bant genişliği bağlantılarının yüksek DoS bant genişliği bağlantılarını kullanmasına izin veren bant genişliği çarpımı tekniğini kullanarak Dos'un ortak sınırlamasını da kaldırır.

Bu tür bir saldırıdan kaçınılamaz.

Şekil 8 Tıkanıklık saldırısı (Alıntıdır.)

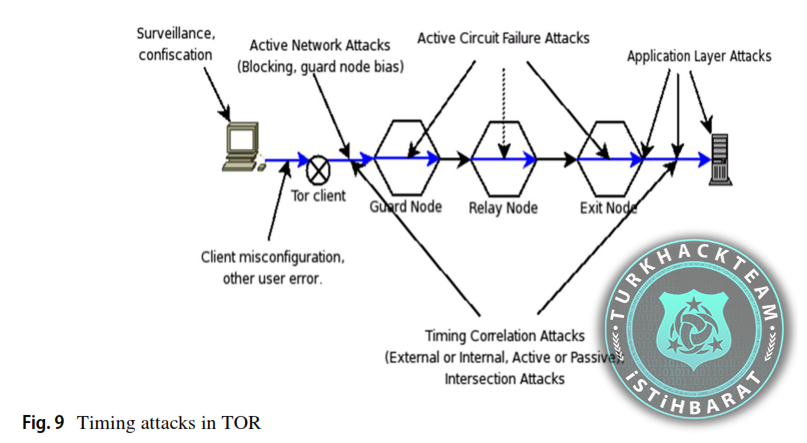

Şekil.9 Tor'da Zamanlama saldırısı (Alıntıdır.)

Sabit bir yol uzunluğu kullanma. İkincisi, uçtan uca şifreleme kullanılabilir. Üçüncüsü, istemcilerde JavaScript'i devre dışı bırakarak

ve bağlantılarda gecikmelere neden olarak, bu tür bir saldırıdan kaçınılabilir.

(iii) Trafik ve zamanlama korelasyon saldırıları

Bunlar uçtan uca aktif saldırılardır. Bu saldırılar anonimleştirme saldırılarının bir başka şeklidir. Bu tür bir saldırıda, bir hedefin giriş ve çıkış röleleri şekilde gösterildiği gibi değiştirilir. Saldırgan, giriş rölesinden çıkış rölesine akan trafikteki akış düzenlerini belirleyerek, istemcinin hangi sunucuya iletişim kurduğunu belirleyebilir. Anonimleştirme için karmaşık matematiksel yöntemlerin kullanılması gerekli değildir. TOR kullanan istemci sayısı nispeten az olduğunda trafik ve Zamanlama saldırılarının gerçekleştirilmesi kolaydır. Aksi takdirde, kullanıcıları anonimleştirmek için daha karmaşık zamanlama ve trafik saldırıları yöntemleri kullanılır. TOR, bu tür saldırıları önlemek için geciktirme, paket tamponlama ve karıştırma yaklaşımları uygular.

(iv) Trafik parmak izi saldırıları

Bu tek uçlu pasif bir saldırıdır. Şifrelemeyi kaldırmadan trafik akış düzenini analiz ederek web sitesini koklamak için kullanılan bir tekniktir. Tor'da trafik verilerini yakalamak için iki yöntem vardır. İlk yöntemde, saldırgan trafiği giriş düğümü üzerinden yakalar. Ancak bu yöntemde, belirli kurbanın saldırganın düğümüne bağlanması gerekli değildir. Yani bir belirsizlik var. İkinci yöntemde saldırgan, örneğin İnternet Servis Sağlayıcısı (ISS) gibi şebeke operatörü rolünü oynayacak ve kurban ile TOR devresinin giriş düğümü arasındaki trafiği yakalayabilecektir.

Bu etkili bir yöntemdir. Bu tür bir saldırı için bir dizi savunma mekanizması mevcuttur:

Şaşırtma (HTTPOS) ile HTTP, pipeline rastgeleleştirmesi ve Koruma düğümü uyarlamalı dolgu ve Trafik Geçişi vb.

(v) Dağıtılmış Hizmet Reddi (DDoS) saldırıları

Saldırgan, bağlantıları yavaşlatmak veya kurban için kullanılamaz hale getirmek için hedefe birden çok sahte istek gönderir. Kullanıcıları anonimleştirmek için kullanılmaz. Abraxas pazarının bir DDoS saldırısı ile hedef alınıp alınmadığı ya da bir çıkış aldatmacası olup olmadığı belli değil. Kaynakların çoğu,

bitcoin fiyatı yükseldiğinde pazarın gizemli bir şekilde armutları kopardığı için bunun bir çıkış aldatmacası olduğunu belirtiyor.

Sonlandırılmadan önce, kullanıcılar çok yavaş sunucu ve ayrıca marketplace'e giriş yapmakta zorluk yaşadıklarını bildirdi.

DDoS saldırılarını zamanında etkin bir şekilde tespit etmek için çok değişkenli tehdit algılama kullanılabilir.

(vi) Gizli servis saldırıları

Gizli servisler, kullanıcının kimliğini açıklamadan kaynaklara erişime izin verir. İlk düğüm saldırısı gizli servisleri ortaya çıkarmayı hedefliyor. Saldırganın rölesi, gizli servislerin sunucusuna doğrudan bağlı olan ağdaki röle olmaya çalışır. Bunu yaparak, gizli servisin yerini hemen ortaya çıkaracaktır. Saldırgan, sunucuya bağlanmak için kötü amaçlı düğümü kullanır. Zaman analizini kullanarak kötü amaçlı düğüm, belirli düğümün ilk düğüm olup olmadığını belirler.

Saat Çarpıklığı saldırısı olan başka bir saldırı, çeşitli sunucular listesinden gizli servisleri seçebilir.

Çeşitli sunuculardaki zaman damgalarını karşılaştırarak, gizli servislerin konumu ortaya çıkarılabilir.

(vii) Kimlik Avı ( ALAN VE KİMLİK AVI )

Saldırgan kötü amaçlı yazılım yüklemek istediğinde veya kullanıcı tarafından bazı hassas bilgiler istediğinde, genellikle kimlik avı taktikleri kullanır veya başka biri gibi davranır. Bu tür saldırılarda, saldırgan size güvenilir bir kaynaktan gelmiş gibi görünen bir e-posta gönderebilir. E-posta bağlantıyı veya eki içerecek ve böylece kötü amaçlı yazılımı yükleyeceksiniz. Literatürde Mızrak Avı, Balina Avı ve Klon Avı olmak üzere üç tür kimlik avı bildirilmiştir. Belirli bir kuruluş hedef olduğunda, mızrak kimlik avı kullanılır. Bu saldırı, önemli bilgi almak için çok sayıda insanı hedef almak için kullanılır. Balina avcılığında, bir kuruluşun üst düzey veya C düzeyindeki yöneticilerini hedefler. Saldırganlar kurbanı kandırmak için odaklanmış zeka kullanıyor. Klon Kimlik Avında, hedeflere daha önce aldıkları bir iletinin bir klonu veya kopyası sunulur.

Bu saldırı daha önce görülen mesajı temel alır, böylece kullanıcıyı kolayca hedefleyebilir.

Kimlik Avı için Önleyici Tedbirler:

Bu tür saldırılardan kaçınmak için aşağıdaki önleyici tedbirler alınabilir:

* Kötü Amaçlı URL'lere Filtre Uygulama: Karantina iletileri kötü amaçlı URL'ler içerir. Bazı saldırganlar görüntüyü kimlik avı mesajı olarak kullanır. Görüntü, genellikle bazı filtreler tarafından göz ardı edilen metin içerir. Karakter tanıma tabanlı filtre teknolojisi bu iletileri algılayabilir.

* Şüpheli Ekleri Filtrele: Gelen ekleri kötü amaçlı olarak kullanıldığı bilinen şekilde kaldırın ve karantinaya alın.

* İyi Kimlik Bilgisi Davranışını Teşvik Edin: Şifreler güçlü olmalı, sayılar, harfler, özel karakterler içermelidirler. Parolalar sık sık değiştirilmelidir. 2 Adımlı doğrulamanın kullanılması önerilir.

* Kullanıcı ve altyapı sistemlerini kötü amaçlı yazılımlara karşı düzenli olarak taramak da iyi bir uygulamadır.

(viii) Oturum Kaçırma ve Ortadaki Adam Saldırıları ( SALDIRI TÜRLERİ )

Bir kullanıcı sunucuya belirli web siteleri veya hizmetler için istekte bulunduğunda, sunucu isteği yerine getirir ve daha önce istenen bilgileri gönderir. Bilgisayar ve uzak web sunucusu arasındaki oturum benzersiz ve aynı zamanda iki taraf arasında özel olması gereken bir oturum kimliği verildiğinde, saldırgan benzersiz oturum kimliğini yakalayarak oturumu ele geçirebilir. Saldırgan, diğer tarafmış gibi davranarak kendilerini bilgisayarla uzak sunucu arasına sokarak oturumu da ele geçirebilir. Bu, saldırganın bilgileri her iki yönde de engellemesine izin verir ve Ortadaki Adam saldırısı olarak bilinir. Çeşitli saldırı türleri vardır: ARP Sahteciliği, Haydut Erişim Noktası, mDNS Sahteciliği ve DNS Sahteciliği. Adres Çözümleme Protokolü (ARP), IP adresini yerel ağdaki fiziksel MAC adreslerine çözümler. Bir ana bilgisayar diğer ana bilgisayarla iletişim kurmak istediğinde, ARP önbelleğine başvurur. Kablosuz kartlı cihazlar erişim noktasına otomatik olarak bağlanmaya çalışır. Korsan, Erişim Noktası saldırısı'nda saldırganlar kendi kablosuz erişim noktalarını oluşturur ve yakındaki aygıtları etki alanlarına katılmaları için kandırır. Saldırgan, hedefin ağ trafiğini yönetir. Çok noktaya yayın DNS, yayın kullanılarak bir Yerel Alan Ağında (LAN) yapılır. Kullanıcılar, cihazlarının hangi adreslerle iletişim kurduğu bilgisine sahip değildir. mDNS Sahteciliğinde, uygulamanın cihaz adresini bilmesi gereken bir noktada, saldırgan bu talebe kolayca yanıt verebilir ve kontrolü ele geçirir. DNS, etki alanı adlarını IP adreslerine çözümler. DNS Sahteciliğinde saldırgan, bozuk DNS önbellek bilgilerini ana bilgisayara tanıtır ve bu nedenle etki alanı adlarını kullanarak başka bir ana bilgisayara erişmeye çalışır.

Tüm bu süreç, hedefin hassas verileri kötü amaçlı ana bilgisayara göndermesine neden olur.

Önleyici Tedbirler:

Bu tür saldırılardan kaçınmak için aşağıdaki önleyici tedbirler alınabilir:

* Sanal Özel Ağ (VPN): VPN'leri aşağıdakiler için güvenli bir ortam sağladıkları için hassas veriler kullanır. VPN'ler güvenli iletişim için anahtar tabanlı şifreleme kullanır.

* Https'yi Zorla: HTTPS, genel–özel anahtar değişimi için güvenli iletişim için kullanılabilir.

* Genel Anahtar Çifti Tabanlı Kimlik Doğrulama: Genel anahtar çifti tabanlı kimlik doğrulama için RSA iletişim kurduğunuz şeylerin aslında iletişim kurmak istediğiniz şeyler olup olmadığından emin olmak için kullanılabilir.

* Potansiyel olarak kötü amaçlı kullanıcı tarafından sağlanan verilerin bir tarayıcı tarafından otomatik olarak yüklenmesini ve yürütülmesini önlemek için çıktıyı kodlayın.

(ıx) Betik Cross-Site(XSS) saldırıları

Saldırgan, bilgi almak için savunmasız web sitesini hedefliyorsa, buna SQL enjeksiyon Saldırısı denir. Ancak saldırgan web sitesinin kullanıcısını hedefliyorsa bu saldırı Siteler Arası Komut Dosyası Oluşturma Saldırısıdır. Her iki saldırı da benzerdir, çünkü her ikisi de bir web sitesine kötü amaçlı kod enjekte etmeyi içerir. Ancak bu tür bir saldırıda, web sitesinin kendisi saldırıya uğramamaktadır. Kötü amaçlı kod yalnızca kullanıcının tarayıcısında çalışır. Bu tür saldırılar, kullanıcının bilgilerini herhangi bir belirti göstermeden riske sokarak web sitesinin itibarına zarar verir. Yansıyan XSS, Kalıcı XSS ve DOM tabanlı XSS olmak üzere üç tür saldırı vardır. Yansıyan xss'de veriler savunmasız site tarafından kabul edilir. Saldırgan, kötü amaçlı bir komut dosyası ileten bir URL oluşturur. Bu kötü amaçlı komut dosyası, kurbanın tarayıcısının yüklediği web sayfasına enjekte edilir ve tarayıcı tarafından yürütülür. Kalıcı xss'de saldırı kodu savunmasız sunucuda depolanır. Basit örnekte saldırgan, savunmasız bir web sitesinde barındırılan foruma bir mesaj gönderir. Gönderi içeriği kötü amaçlı komut dosyasını içerir. Bir kullanıcı forum gönderisini ziyaret ettiğinde, tarayıcı komut dosyasını yükler ve yürütür. DOM tabanlı XSS saldırısında, güvenlik açığı istemci tarafı komut dosyalarında bulunur. Bu saldırı diğer iki saldırıdan farklıdır. İstemci tarafı komut dosyaları, kötü amaçlı komut dosyasını hedefin tarayıcısına teslim eder. Kullanıcıların hassas verileri açığa çıktıkça bu tür saldırıların birtakım eksileri vardır. Web siteleri zararlı yerlere yönlendirilebilir.

Kötü amaçlı programlar yüklenebilir ve çevrimiçi hesaplar saldırganlar tarafından ele geçirilebilir.

Önleyici Tedbirler:

Bu tür saldırılardan kaçınmak için aşağıdaki önleyici tedbirler alınabilir:

* Kullanıcı tarafından sağlanan verilerin kullanımını sınırlayın.

* XSS saldırılarına karşı ek koruma seviyeleri sağladığı için içerik güvenliği ilkesini kullanın.

* Dinamik SQL kullanmayın.

SQL enjeksiyonu (SQLI) saldırısı

Sunucuların çoğu, verileri yönetmek için Yapılandırılmış Sorgu Dili (SQL) kullanarak kritik verileri depolar. SQL enjeksiyon saldırısı genellikle bu tür sunucuları hedefler. Veritabanında banka bilgileri, kredi kartı numarası veya diğer hassas bilgiler gibi müşterinin ayrıntılarıyla ilgili bilgiler varsa ciddi olabilir. Literatürde bildirilen üç tür SQL enjeksiyon saldırısı vardır: Unsanitized Edilmemiş Girdi, Kör SQL Enjeksiyonu ve Bant Dışı Enjeksiyon. Unsanitized Giriş, saldırganın düzgün ya da giriş doğrulanmaz arındırılmış değil kullanıcı giriş sağlar. Kör SQL Enjeksiyonu, sonuç çıkarıcı SQL Enjeksiyon saldırısı olarak da adlandırılır. Verileri doğrudan ortaya çıkarmaz. Saldırgan davranışı yakından inceler. Verilerin açıklanması saldırganın gereksinimlerine bağlıdır. Bant dışı Enjeksiyon karmaşıktır. Saldırganın başka herhangi bir saldırı biçimi aracılığıyla bilgi alamadığı durumlarda kullanılır. Saldırgan, tetiklendiğinde harici sunucuyla bağlantı oluşturan ve bu harici sunucunun saldırgan tarafından verileri veya istenen bilgileri almak için denetlenmesini sağlayan SQL deyimlerini oluşturur.

Önleyici Tedbirler:

* Saklı yordamlar, dinamik sql'e kıyasla daha güvenlidir.

* Her zaman hazırlanmış ifadeleri ve parametreli sorguları kullanmayı tercih edin.

* Hassas verileri düz metne bırakmayın.

* Hassas verileri şifreleyin ve başka bir koruma seviyesi sağladığı için şifrelenmiş karmaları da tuzlayın.

* Veritabanı izinlerini sınırlayın.

* Saldırganlar bilgi almak için hata mesajlarını kullanabilir, bu nedenle hata mesajlarını doğrudan kullanıcıya göstermekten kaçının.

* Veritabanına erişen web uygulamaları için Web Uygulaması Güvenlik Duvarı'nı (WAF) kullanın.

* Veritabanlarını güncel tutun.

(İ) Veri Çalan Trojan

(xi) Kimlik bilgilerinin yeniden kullanımı

Bu önleyici tedbirlerin yanı sıra, Karanlık Ağdaki çeşitli hasarlardan ve saldırılardan korunmamıza yardımcı olan çeşitli yazılımlar ve araçlar mevcuttur.

DarkOwl Vision, Alert Logic Dark Web Scanning, ACİD Cyber Intelligence, risk izleme için Cybersprint bu yazılımların bazı örnekleridir.

3.4 Karanlık Web ve Kötü Amaçlı Yazılım

Karanlık web pazarı, yasadışı malzemelerin alım satımı için bir noktadır.

Karanlık Web üzerinden kullanılabilen çok sayıda kötü amaçlı yazılım ve hizmet vardır.

Kötü niyetli kullanıcılar bu hizmetleri satıyor ve bundan çok para kazanıyor.

Popüler kötü amaçlı yazılımlardan bazıları aşağıdadır:

(II) Ransomware

(İİİ) Uzaktan Erişim Truva Atları (RATs)

(İV) Botnet kötü amaçlı yazılımları

(V) ATM kötü amaçlı yazılımları

* Kullanıcıların sistemde rastgele bilinmeyen herhangi bir yazılımı indirmemeleri ve çalıştırmamaları konusunda eğitilmesi.

3.5 Kötü Amaçlı Yazılım Saldırılarına Karşı En İyi Uygulamalar

Aşağıdakilerden kaçınmak için aşağıdaki ihtiyati tedbir ve uygulamalara uyulabilir:

Kullanıcı Eğitimi: Şunları içerir:

* Potansiyel kötü amaçlı yazılımların nasıl tanımlanacağı (ör. Kimlik avı e-postaları vb.).).

* Kampanyaların yanı sıra güvenlik bilinci eğitimi de olmalıdır.

* Saygın Yazılım Kullanın: Uygun A / V yüklü yazılım, bir sistemdeki mevcut kötü amaçlı yazılımları tespit edip kaldıracak ve sisteminiz çalışırken etkinliği izleyecektir.

Satıcının imzası ile güncel tutmak esastır.

* Düzenli Web Sitesi Güvenlik Denetimleri Gerçekleştirin: Kuruluşunuzun web sitesi düzenlemesini düzenli olarak güvenlik açıkları için önemlidir.

Organizasyonu güvende tutabildiği ve müşterileri de koruyabildiği için.

* Düzenli, Doğrulanmış Yedekler: düzenli yedek almak kolay olabilir kurtarmak için herhangi bir saldırı veya virüs durumunda tüm verileriniz veya diğer bilgileriniz.

* Ağınızın Güvenli Olduğundan Emin Olun: Ip'lerin, kimliklerin, Güvenlik Duvarının ve yalnızca VPN üzerinden uzaktan erişimin kullanılması,

saldırı durumunda kuruluşun maruz kalmasını en aza indirmeye yardımcı olacaktır.

(i) Gizli hizmetler dizininin eşlenmesi: Dağıtılmış karma tablo sistemi, Tor'daki veritabanını gizlemek için kullanılır. Dağıtılan düğümler düğümleri izleyebilir ve eşleştirebilir.

4. Karanlık Web'in Siber Güvenlik, İnternet Yönetişimi ve Yönetimi Üzerindeki Etkisi Yasal Çıkarımlar

Karanlık Ağ üzerinden işlenen bir takım suçlar vardır. Karanlık Ağın Siber Güvenlik üzerindeki büyük olumsuz etkisi vardır..

Siber güvenlik için ulusal ve Uluslararası düzeyde birtakım tehditler bulunmaktadır.

4.1 Karanlık Ağın Siber Güvenlik Üzerindeki Olumsuz Etkisi

Karanlık ağı ulusal güvenlik perspektifinden karakterize etmek için, aşağıda ulusal güvenlikle ilgili konuları ayrıntılandıran bazı noktalar bulunmaktadır.

(i) İnsansız Hava Aracı (İHA) Hassas Belgelerinin Satışı: Recorded Future'daki güvenlik araştırmacıları Darknet marketplace'te bir satış listesi keşfetti

Şekil.10- Dark Web marketplace'te satışa sunulan ABD Hükümetinin sıfır günlük yetenekleri (Alıntıdır.)

(ii) Finansman ve Silah Edinimi için Karanlık Ağın Terörist Kullanımı: Kişisel adı Ahmed Sarsur, Aralık 2018'de İsrail Makamları tarafından Suriye'deki teröristlere silah elde etmek ve mali destek sağlamak için Karanlık Ağa erişme girişiminden dolayı suçlandı. Yetkililere göre, Ahmed patlayıcı satın almaya, keskin nişancı kiralamaya ve maddi destek sağlamaya çalışıyor.

(iii) Sıfır Gün İstismarları: Ulusal güvenlik açısından sıfır gün istismarlarının çoğalması birçok endişeyi beraberinde getirmektedir.

Kötü niyetli bir bilgisayar solucanı olan Stuxnet, İran nükleer programını potansiyel olarak birkaç yıl geciktirmişti. Şekil 10,

4.2 İnternet Yönetişimi ve Hukuki Etkileri

Karanlık Ağın düzenlenmesi için taktikler hükümet tarafından tanımlanmalıdır. Bunlar, Karanlık Web üzerinden gerçekleşen suç Web aktivitesinin bastırılması ve masum kullanıcıların anonimliğinin azami düzeyde korunması gerektiği şekilde tanımlanmalıdır. Farklı devlet kurumlarının yetenekleri, Karanlık Ağın politikalarını dağıtmak için etkili bir şekilde birleştirilebilir. Bilgisayar ve İnternet Protokolü Adres Doğrulayıcısı (CIPAV), FBI tarafından konumlarını gizleyen şüphelileri tespit etmek için kullanılır.

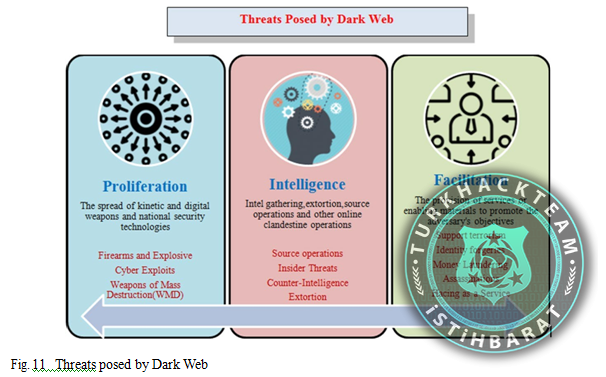

Şekil.11- Karanlık Web'in yarattığı 11 Tehdit (Alıntıdır.)

Cezai soruşturmaları desteklemek için gerekli olan yasal çerçevelere ihtiyaç vardır.

Literatürde etkisizlikten etkili uygulamaya kadar olan yelpazeyi gösteren bir dizi senaryo bildirilmiştir. Yine de bu tür soruşturmaların başarılı bir şekilde yürütülmesi için Ulusal ve uluslararası düzeyde devlet kurumlarına verilebilecek güçlü bir yasal çerçevenin devreye alınmasına ihtiyaç vardır.

Şekilde gösterildiği gibi Karanlık Ağın oluşturduğu birtakım tehditler vardır.

Karanlık Ağın başarılı bir şekilde Yönetilebilmesi için alçak alanların izlenmesi gerekiyor:

(ii) Müşteri Verilerinin İzlenmesi: Müşteri izleme için böyle bir mekanizma bulunmadığından, daha ziyade üst düzey etki alanlarını izlemek için hedef istekleri.

Bu, web isteklerinin hedeflerinin izlenmesi gerektiğinden, kullanıcının gizliliğini ihlal etmeden yapılabilir.

Örneğin, FBI 1997 ve öncesinde Carnivore'a (e-posta ve elektronik iletişimi izleme yazılımı) geri dönmek için özel araçlara sahiptir.

(iii) Sosyal Sitelerin İzlenmesi: Bu, gizli hizmetleri bulmak için bazı popüler sosyal sitelerin izlenmesini içerir.

(iv) Gizli Servislerin İzlenmesi: Yeni servisler veya siteler, hızlı bir şekilde kaybolmadan veya yeni bir ad altında toplanmadan önce ajanslar tarafından daha sonra analiz edilmek üzere yakalanmalıdır (“snap-shot”).

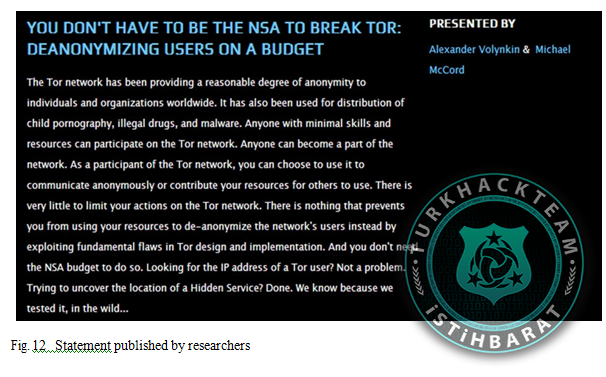

Şekil. 12 Araştırmacılar tarafından yayınlanan bildiri (Alıntıdır.)

(v) Semantik Analiz: Gizli site etkinliklerinin ve geçmişinin bir veritabanı olmalıdır.

(vi) Pazar Profili Oluşturma: Yasa dışı eylemler gerçekleştiren satıcılar, alıcılar ve aracı kurumlar için bir izleme mekanizması bulunmalıdır.

Böylece bir kişi anlayabilir belirli bir alıcının hangi faaliyetlerde bulunduğu.

* Çevrimiçi Gözetim: TOR, yetkililerin herhangi bir iz bırakmadan şüpheli web sitelerinde ve hizmetlerinde gezinmelerini sağlar.

4.3 Cezai Soruşturmalarda Kolluk Kuvvetleri

Kolluk kuvvetleri için TOR en yaygın kullanılan araçtır. Kolluk kuvvetlerinin kullanımı için ana üç faaliyet vardır:

* Sting İşlemleri: Tor'un anonimlik özelliği, hukuk görevlilerinin gizli görevde bulunmalarına operasyonlar için izin verir.

* Gerçekten anonim bedava hatları: Anonim bedava hatlar gerçekten popülerdir. Bilgilere bir ad veya e-posta adresi eklenmese de, sunucu günlükleri bunları hızlı bir şekilde tanımlayabilir.

* Karanlık Web'i kullanmanın en büyük yararı anonimliğidir. Karanlık web'e erişen her kullanıcının kötü niyetleri yoktur. Bazı kullanıcılar öncelikleri ve güvenlikleri konusunda endişe duyabilir. İnternet faaliyetlerinin gizli tutulmasını istiyorlar.

5. Karanlık Ağın Olumlu Tarafı

Raporlardan biri, karanlık web'deki içeriğin% 54,5'inin yasal devlet kuruluşları, Facebook gibi teknoloji şirketleri, gazeteciler, aktivistler, ABD Dışişleri Bakanlığı,% 17,7'sinin ölü siteleri oluşturduğunu belirtiyor. % 12,3'ü uyuşturucu kaçakçılığı,% 1,3'ü dolandırıcılık ve bilgisayar korsanlığı ile ilgilidir.

Her madalyonun iki yüzü vardır. Bir kullanıcının ne aramak istediğine bağlı olarak kendi avantajları ve dezavantajları vardır.

Karanlık Ağın avantajlarından bazıları aşağıda tartışılmıştır:

* Kullanıcı ürünleri sokaklardan daha ucuza bulabilir. Satıcılar, ayrıca kullanıcının ürünü toplu olarak ne zaman satın aldığını sayar.

* Piyasada veya ülkede bulunmayan ürünleri satın alabiliriz.

* Kolaylık, insanların karanlık web'de sipariş vermesinin bir başka nedenidir.

* Karanlık Web'de güçlü bir topluluğun varlığı nedeniyle, kullanıcılar ürünler veya satıcılar hakkındaki görüşlerini güçlü bir şekilde paylaşırlar.

* Karanlık Ağ, Açık Ağa sınırlı erişimi olan ülkeler tarafından yaygın olarak kullanılmaktadır.

(Yüzey web) Net. Örneğin, Rusya, Çin ve birçok nedenden dolayı karanlık ağı daha sık kullanan diğer birçok ülke.

* Kendi arama motorlarına ve güvenli e-posta tarayıcılarına sahiptir.

* Birçok ülke TOR projesine katkıda bulunmaya çalışmaktadır. ABD'nin karanlık ağın çeşitli faaliyetleri için geçerli olan bazı yasaları vardır.

Örneğin, Bilgisayar Sahtekarlığı ve Kötüye Kullanımı Yasası (CFAA) yetkisiz erişimi, bilgisayarlara zarar vermeyi, insan ticaretini vb. yasaklamaktadır.

Rusya, siyasi nedenlerle Tor'u anonimleştirmek için çaba sarf etti. Çin Tor'a erişimi engellemeye çalışıyor.

6. Karanlık Web Hakkında Bazı İlginç Gerçekler

* Karanlık web, suçlular için büyük bir pazardır ve en azından ürettiği söylenir: günlük 500.000 dolar.

* 2001 yılında Kaliforniya Üniversitesi tarafından yapılan bir araştırma, karanlık ağın 7.5 PB bilgiye sahip olduğu düşünülmektedir.

* Kullanıcılar çoğunlukla Bitcoin kullanırlar çünkü neredeyse izlenemezler.

* IŞİD, PKK/YPG gibi örgütler, karanlık ağı propaganda, işe alım ve fon sağlama aracı olarak kullanıyor.

* NSA gibi istihbarat teşkilatları, TOR kullanıcılarının kimliğini bilmek için XKeyscore gibi yazılımlar kullanıyor.

* Tüm yasadışı şeylerin yanı sıra kitap fan kulübü de var. İpek Yolu'nun kurucusu ayrıca üzerinde bir kitap pazarı başladı.

Kitap fan kulübünde genellikle komplo teorisi kitapları ve yasaklı kitaplar bulunur.

* Tonlarca bilgi içeren 'Stratejik İstihbarat Ağı' adı verilen bir ağ var herhangi bir krizle nasıl hayatta kalacağımız hakkında.

* İsrail istihbarat firmasına göre sahte diploma, sertifika ve pasaport satan altı solungaç suçlusu bulundu.

* İnsanlar Üniversite sistemlerine girmek ve notları değiştirmek için bilgisayar korsanlarını işe aldı.

* Karanlık ağın dolandırıcılıklarla dolu olduğuna şüphe yok. web trafiğinin% 80'i çocuk pornografisi ile ilgilidir.

* Yaklaşık 550 milyar bireysel belge içermektedir.

* Her gün 30.000'den fazla web sitesi saldırıya uğradı.

* Her türlü şike ve illegal bahis Dark Web üzerinden gerçekleşmektedir.

7. Sonuç

Darkweb, genellikle kullanıcılar tarafından herhangi bir iz bırakmadan gizli bir şekilde bazı aktiviteler yapmak için kullanılan internetin bir parçasıdır. Çocuk pornografisi, silah kaçakçılığı, uyuşturucu kaçakçılığı ve soğan klonlaması gibi suç faaliyetlerinin merkezi haline geldi. Bu faaliyetlerin temel nedeni, bu platform üzerinden sağlanan anonimliktir. Bu platform üzerinden başlatılan saldırıların sayısı vardır ve fidye miktarı Karanlık Ağ üzerinden bit coin şeklinde alınır. Aynı zamanda farklı ülkelerin hükümetleri tarafından gizlilik uğruna kullanılır.

Dark Web'in farklı saldırılarına, istismarlarına, tarayıcılarına ve suçlarına genel bir bakış:

Karanlık Ağın artılarının ve eksilerinin, kullanıcının niyetlerine bağlı olduğu sonucuna varılabilir!

Saygı ve Sevgilerimle,

Zoptik (Kaptan Swing)